화살표 함수: 화살표 기호(=>)를 이용하여 함수를 작성하는 방법. 기존 함수보다 단순하고 간결한 문법으로 함수를 만들 수 있다.

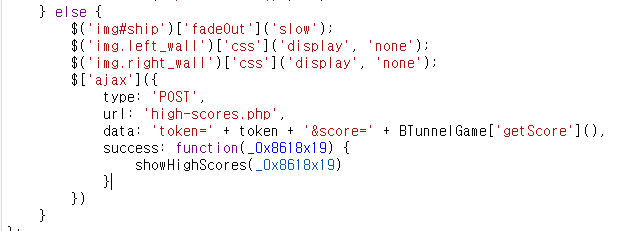

let sum (a,b) => a + b; //화살표함수

let sum = function(a, b){ //원래 함수

return a+b;

};

'Web > Develop' 카테고리의 다른 글

| [PHP] PDO로 데이터베이스(mysql) 연결 (0) | 2020.06.14 |

|---|---|

| [PHP] phpinfo (0) | 2020.06.12 |

| [JavaScript] 함수 표현식과 함수 선언문 (0) | 2020.01.27 |

| [JavaScript] confirm() (0) | 2020.01.27 |

| [JavaScript] prompt() (0) | 2020.01.26 |