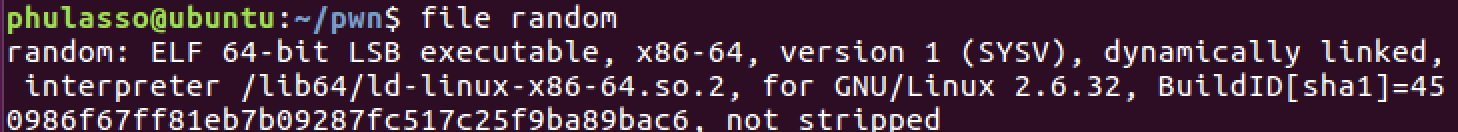

file 명령으로 문제 바이너리를 확인해보면 64비트 리눅스 실행파일임을 확인할 수 있다.

checksec 명령으로 확인해보면 nx 보호기법이 적용된 것을 확인할 수 있다.

random 바이너리를 실행해보면 다음과 같다.

ida 헥스레이 기능을 활용하여 main 함수를 확인하면 다음과 같다.

v5에 값을 입력받고, v5의 값과 v4의 값이 같다면 system() 함수로 flag를 출력한다. v4의 값은 현재 시간을 기준으로 난수를 저장한다.

따라서 서버시간과 동일하게 난수를 출력하는 코드를 짜서 실행하면 될 것 같다.

따라서 익스 코드는 다음과 같다.

#include <stdio.h>

#include <time.h>

#include <stdlib.h>

int main()

{

int t = time(0);

srand(t);

int r = rand();

printf("%d", r);

return 0;

}

'Security & Hacking > Wargame' 카테고리의 다른 글

| [HackCTF] Look at me (0) | 2021.08.06 |

|---|---|

| [HackCTF] RTL_Core (0) | 2021.07.30 |

| [HackCTF] Poet (0) | 2021.07.27 |

| [HackCTF] RTL_World (0) | 2021.07.24 |

| [pwnable.kr] shellshock (0) | 2021.06.16 |