문제 설명을 보면 사용자명과 데이터베이스의 연관성을 찾아야 한다고 한다.

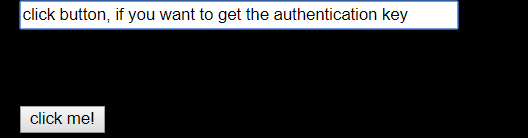

문제 페이지에 들어가 보면 사용자를 입력할 수 있는 로그인 창이 있다.

저기에 어떤 값을 입력하고 로그인하면 입력한 값을 사용자명으로 하는 메모창이 있다.

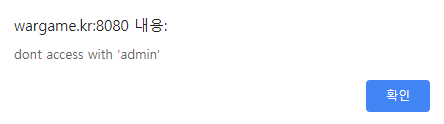

다시 처음 페이지로 돌아와 관리자 계정으로 예측되는 admin을 입력하면 경고창이 뜬다.

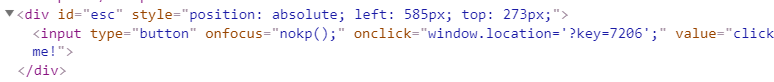

USER 입력창에 여러 특수 기호를 입력해 보던 중 / 를 넣었을 때 에러가 발생 했다.

에러 내용을 보면 ./db/wkrm_사용자명.db의 이름으로 db파일이 존재하는 것 같다.

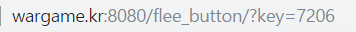

URL에 다음과 같이 입력하였더니 wkrm_admin.db라는 db파일을 다운로드 할 수 있었다.

이 파일을 메모장으로 열어보면 하단에 플래그 위치의 경로를 알려준다

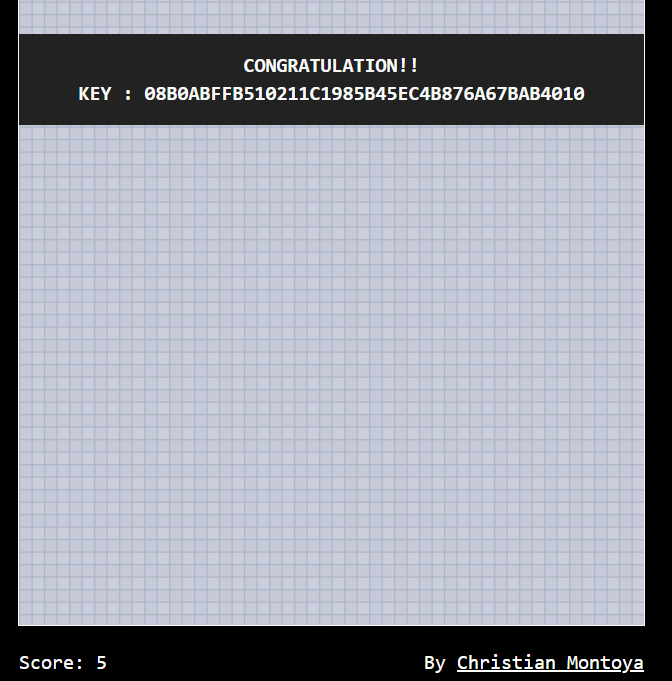

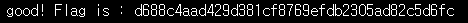

해당 경로로 들어가면 플래그를 얻을 수 있다.

'Security & Hacking > Wargame' 카테고리의 다른 글

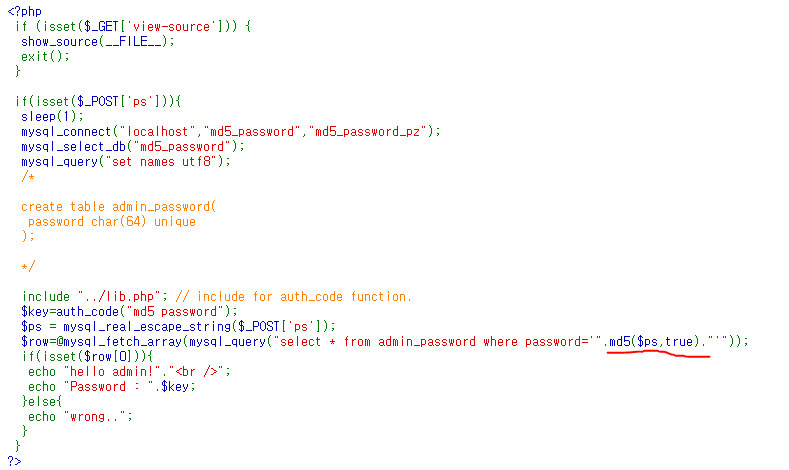

| [Wargame.kr] md5_compare (0) | 2019.09.03 |

|---|---|

| [Wargame.kr] strcmp (0) | 2019.09.02 |

| [Wargame.kr] md5 password (0) | 2019.08.29 |

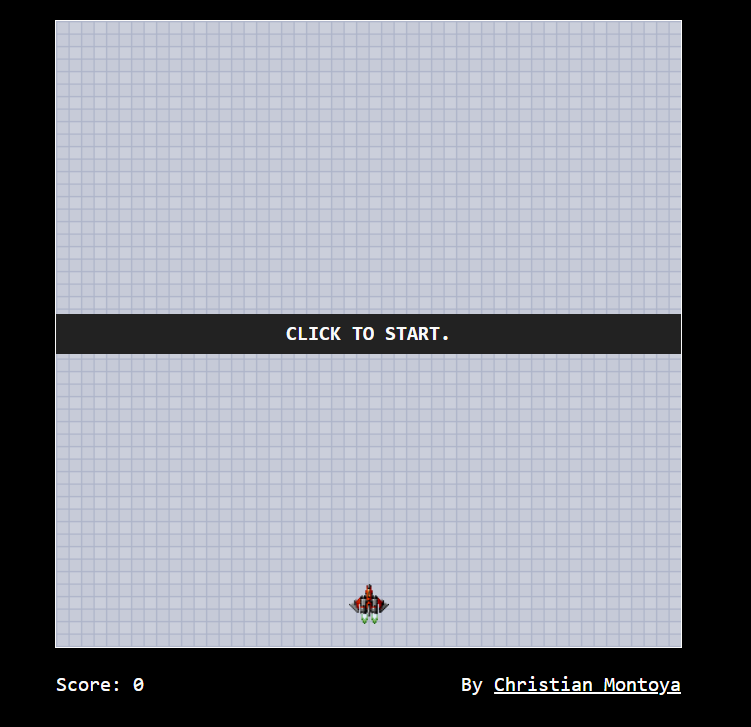

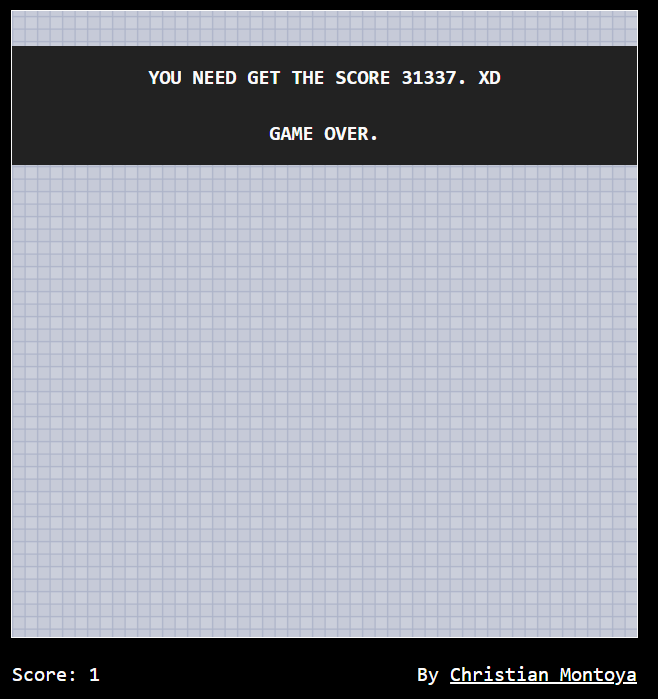

| [Wargame.kr] fly me to the moon (0) | 2019.08.27 |

| [Wargame.kr] WTF_CODE (0) | 2019.08.27 |