문제에 들어가면 입력창이 하나가 있다.

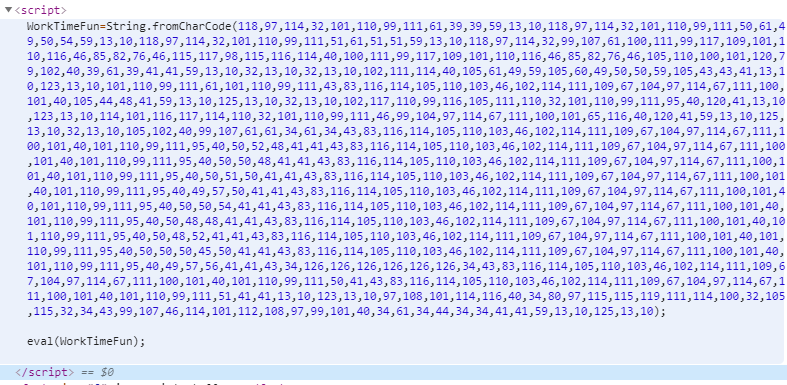

페이지의 소스를 보면 다음과 같은 스크립트를 볼 수 있다.

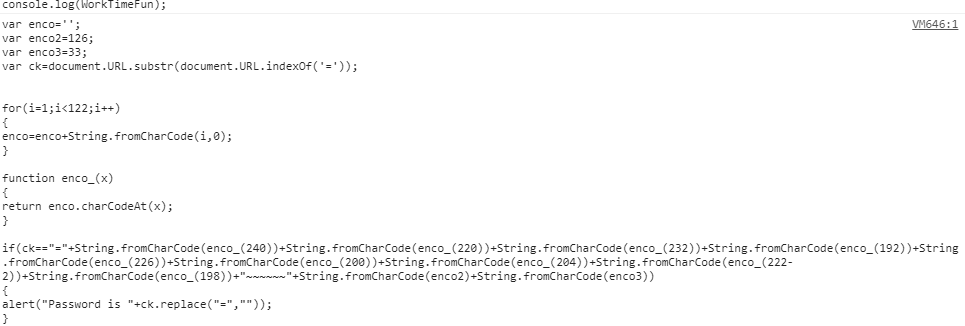

위 내용을 해석해보면 ul의 값과 input_pwd(입력값)이 같으면 password를 출력하는데

ul 값은 url에서 ".kr"의 시작위치 곱하기 30을 한 값이다.

http://webhacking.kr/challenge/javascript/js1.html 에서 .kr은 17번째 index에서 시작하고, 17*30=510 이다.

510을 입력하면 password가 출력되고, 이 값을 인증하면 문제가 해결된다.

'Security & Hacking > Wargame' 카테고리의 다른 글

| [webhacking.kr] Challenge 17 (0) | 2019.06.13 |

|---|---|

| [webhacking.kr] Challenge 16 (0) | 2019.06.08 |

| [webhacking.kr] Challenge12 (0) | 2019.06.06 |

| [webhacking.kr] Challenge 15 (0) | 2019.03.08 |

| [webhacking.kr] Challenge 11 (0) | 2019.03.07 |