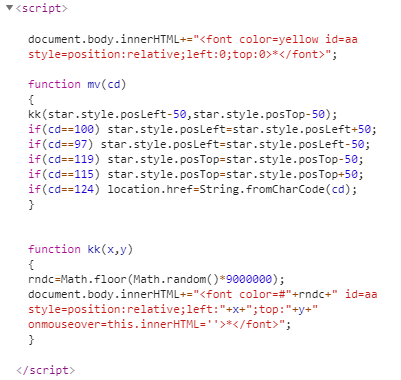

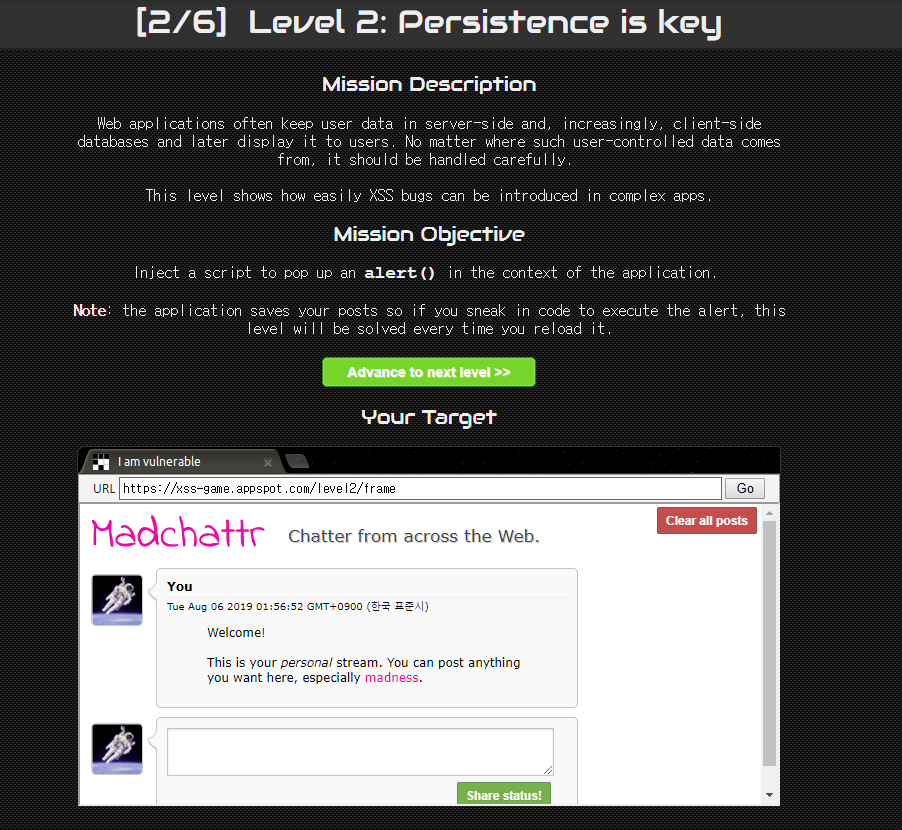

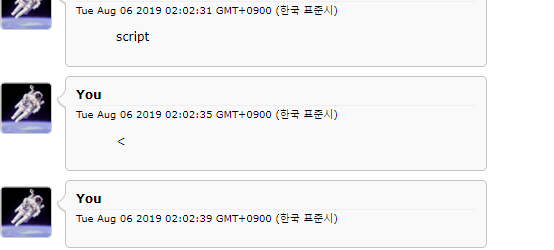

level 1과 같이 <script>alert(1);</script> 코드를 주입해보면 위 코드가 필터링 된다.

저 문자열에 있는 여러 문자열을 포함하여 시도해보니 '<알파벳' 을 필터링 하는 것 같다.

script 태그를 사용할 수 없기에 image태그를 이용하여 우회할 수 있다.

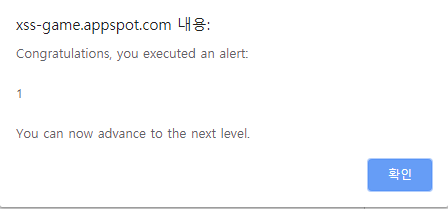

<img src=1 onerror="alert(1);">태그를 이용하면 지정한 이미지를 로드할 수 없을 때 alert 코드를 실행시킨다.

위 태그를 주입하면 클리어가 가능하다.

'Security & Hacking > Wargame' 카테고리의 다른 글

| [ XSS game] Level 4 (0) | 2019.08.07 |

|---|---|

| [XSS game] Level 3 (0) | 2019.08.06 |

| [XSS game] Level 1 (0) | 2019.08.06 |

| [webhacking.kr] Challenge 18 (0) | 2019.06.21 |

| [webhacking.kr] Challenge 17 (0) | 2019.06.13 |