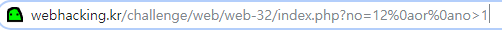

문제의 처음을 보면

다음과 같이 HTTP 응답 헤더를 볼 수 있냐고 물어보고 있다.

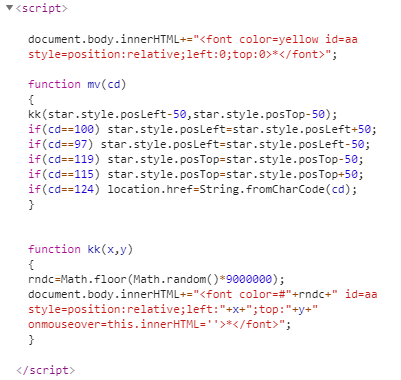

페이지에 들어가보면 you've already got key! :p 이라는 문자열 밖에 확인할 수 있는 것이 없다.

크롬 개발자 도구의 네트워크 탭에 가면 HTTP 응답 헤더를 확인할 수 있다.

헤더를 확인해 보면 플래그를 얻을 수 있다.

'Security & Hacking > Wargame' 카테고리의 다른 글

| [Wargame.kr] QR CODE PUZZLE (0) | 2019.08.25 |

|---|---|

| [Wargame.kr] flee button (0) | 2019.08.25 |

| [XSS game] Level 6 (0) | 2019.08.14 |

| [XSS game] Level 5 (0) | 2019.08.08 |

| [ XSS game] Level 4 (0) | 2019.08.07 |