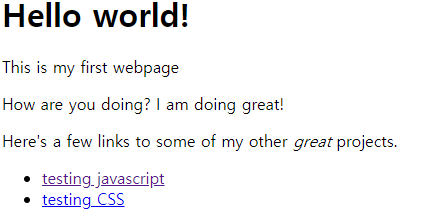

문제 페이지에 들어가면 다음과 같은 화면이 나오고 문제 힌트를 읽어보면 바이너리를 볼수있는 방법이 필요하다고 한다.

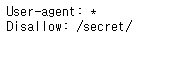

문제에 대한 추가적인 정보를 더 얻기 위해 robots.txt 파일을 확인해보니 /secret 라는 디렉토리가 있음을 확인할 수 있었다. /secret 디렉토리를 확인해보니 다음과 같은 페이지를 확인할 수 있었다.

이 페이지를 보아 directory traversal 공격을 할 수 있을 것 같았다.

Burp Suite로 request를 잡아 /etc/passwd 파일을 확인할 수 있었다.

바이너리와 관련된 힌트가 주어졌기 때문에 현제 프로세스에서 실행중인 바이너리 파일을 볼수 있는 /proc/self/exe 경로를 확인해 보니 elf 파일을 확인할 수있었고, 파일 안의 플래그도 확인할 수 있었다.

flag : pbctf{n0t_re4lly_apache_ap0che!}

'Security & Hacking > CTF Write Up' 카테고리의 다른 글

| [Plaid CTF 2013] ropasaurusrex (0) | 2021.08.17 |

|---|---|

| [CodeGate 2017] babypwn (0) | 2021.08.10 |

| [2020riceteacatpanda] (0) | 2020.01.26 |

| [Insomni'hack teaser 2020][Web] LowDeep (0) | 2020.01.20 |